Respecto al uso del software Pegasus de NSO Group para espiar a periodistas, activistas y actores políticos en México, hasta ahora ha prevalecido una hipótesis homogénea: que el Ejército mexicano estuvo detrás de operaciones de espionaje dirigidas específicamente contra perfiles disidentes u opositores al gobierno del expresidente Andrés Manuel López Obrador.

Sin embargo, esta hipótesis presenta vacíos importantes y se basa en información incompleta. Uno de los datos clave que aún no se ha hecho público es el contrato que supuestamente el Ejército habría firmado con una distribuidora autorizada para comercializar Pegasus en México. Hasta el momento, la Secretaría de la Defensa Nacional se ha negado a divulgar dicho documento.

Aunque existen elementos que fortalecen la hipótesis y el caso parece sólido, también es necesario considerar otras posibles explicaciones sobre el uso de Pegasus contra ciudadanos mexicanos. En este texto analizamos versiones alternativas a las que se han difundido en la prensa, enfocándonos específicamente en el caso de la vulnerabilidad explotada en WhatsApp en 2019.

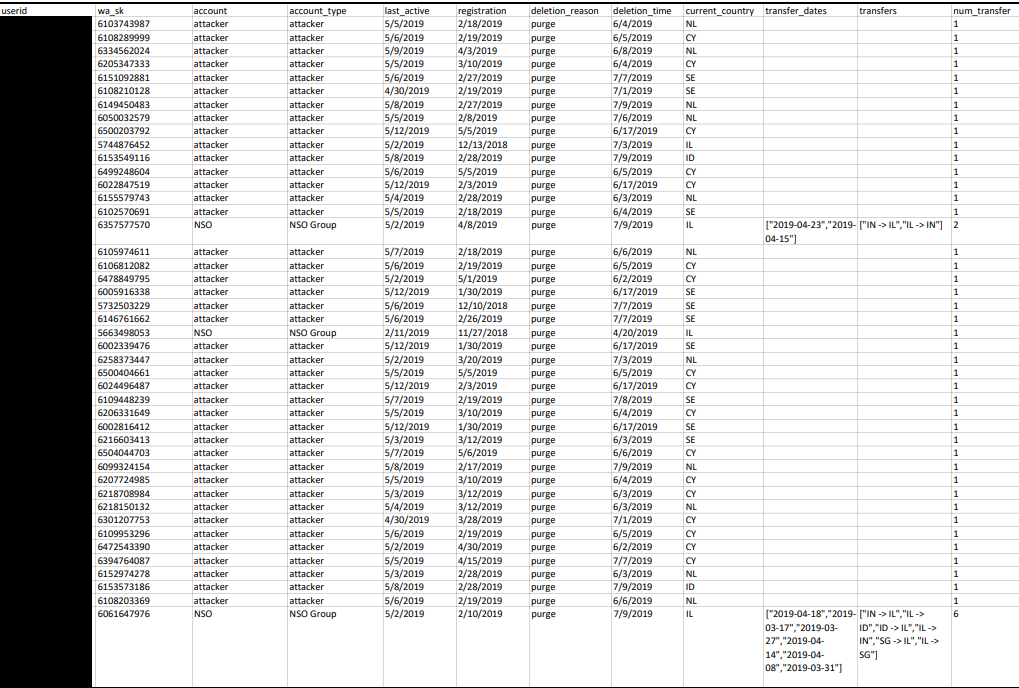

Un nuevo documento relacionado con la demanda de WhatsApp contra NSO Group —iniciada en 2019— fue publicado el pasado 9 de abril por el periodista Lorenzo Franceschi-Bicchierai, de TechCrunch. En él se revelan las ubicaciones de las víctimas y de los servidores desde donde se utilizaron cuentas de WhatsApp para lanzar los primeros ataques con el software espía Pegasus. En total se identificaron 170 ubicaciones de origen de los ataques, ninguna de ellas en México.

Según el documento, Pegasus fue utilizado para atacar a 1,223 usuarios de WhatsApp en 51 países durante una campaña de espionaje ocurrida entre abril y mayo de 2019. Entre las víctimas, de acuerdo con Franceschi-Bicchierai, habría más de 100 activistas de derechos humanos, periodistas y otros miembros de la sociedad civil.

El documento judicial difundido por TechCrunch fue filtrado y originalmentepublicado por el medio israelí CTech. Sin embargo, en México, un grupo de activistas y medios de comunicación republicaron el documento el 14 de abril desde un repositorio del periodista, aunque sin citar fuente alguna. En su publicación, además, atribuyeron el uso de Pegasus en esa campaña directamente al Ejército mexicano, bajo el gobierno de Andrés Manuel López Obrador, con el argumento de que se espió a periodistas y activistas que investigaban a las Fuerzas Armadas. Esta afirmación no aparece en el documento jurídico de la demanda de WhatsApp contra NSO Group filtrado recientemente y no ha podido corroborarse de manera independiente.

Muchos cabos sueltos

Según la investigación realizada por un grupo de activistas y el portal Animal Político, esta versión se sostiene en una filtración derivada del hackeo al Ejército mexicano realizado por el colectivo Guacamaya. En dicha filtración se menciona que la Secretaría de la Defensa Nacional (Sedena) habría adquirido Pegasus a través de la empresa Comercializadora Antsua el 12 de abril de 2019. El documento clave sería el oficio SGE-3335, emitido por la Sección de Guerra Electrónica de la Dirección General de Transmisiones de la Sedena, donde se informa del pago y cumplimiento del servicio.

Ese oficio, clasificado como “secreto”, se refiere al contrato DN-10 SAIT-1075/P/2019 para el “servicio de monitoreo remoto de información”, y menciona que el servicio fue proporcionado del 1 al 30 de junio de 2019. El archivo se encuentra en un correo electrónico con el asunto “oficios mortales”, parte de los millones de documentos extraídos por Guacamaya y compartidos con medios mexicanos.

No obstante, según el reportaje, el documento filtrado por Guacamaya no incluye una mención directa a Pegasus. Solo se encuentra el nombre de una empresa que podría estar autorizada para distribuir el software en México, pero sin pruebas concluyentes de que el “servicio de monitoreo” mencionado en el contrato se refiera específicamente a Pegasus, pues aún cuando se ha reiterado que la empresa es distribuidora autorizada de NSO Group, también vende otros productos que pueden entrar en esa clasificación, como es el caso de las cámaras de video que entregó al Instituto Nacional de Migración a través del contrato CS/INM/136/2019, en el año 2019.

Se ha mencionado también la existencia de una carta hackeada por Guacamaya, firmada por Niv Ovadia Leibovitch y Evan Forte —de quienes no hay rastro en Internet— en la que se afirma que el software fue adquirido por el intermediario Comercializadora Antsua para el Ejército en 2019. Sin embargo, los documentos referidos no están por ninguna parte. Una tercera empresa se involucra en este caso. En un reportaje, Proceso vinculó a Comercializadora Antsua con la empresa Proyectos y Diseños VME, que ya había sido relacionada con Pegasus durante el sexenio de Enrique Peña Nieto.

Otro detalle que vuelve incierta la posibilidad de una relación entre el caso demandado por Whatsapp con la información filtrada por el colectivo Guacamaya es la falta de coincidencia temporal: según el documento judicial de WhatsApp, las cuentas utilizadas en los ataques dejaron de estar activas el 12 de mayo de 2019, mientras que el contrato que refiere Animal Político menciona un servicio vigente del 1 al 30 de junio de ese mismo año.

Por último, aunque ya existen personas imputadas por el caso Pegasus en México, como Juan Carlos García Rivera, señalado por la Fiscalía General de la República (FGR), NSO Group se deslindó de cualquier relación con él.

¿Qué fue la vulnerabilidad?

En abril y mayo de 2019, NSO Group explotó una vulnerabilidad crítica en WhatsApp para instalar el software espía Pegasus en dispositivos de usuarios. La falla se encontraba en el proceso de establecimiento de llamadas VoIP (voz sobre IP) de WhatsApp. Aunque las llamadas estaban protegidas por cifrado de extremo a extremo, el ataque ocurría antes de que el cifrado entrara en juego.

El ataque se realizaba mediante un mensaje de señalización (conocido como «offer stanza»), que es parte del protocolo XML que WhatsApp utiliza para gestionar llamadas. NSO manipuló este mensaje para incluir código malicioso que era procesado por la aplicación de la víctima, incluso si esta no contestaba la llamada.

¿Por qué usaron cuentas de WhatsApp?

NSO necesitaba cuentas reales de WhatsApp para ejecutar los ataques, ya que estos debían parecer mensajes legítimos entre usuarios. WhatsApp sólo permite cifrado y transmisiones entre clientes autorizados, por lo que los atacantes debían actuar como usuarios aparentes.

Estas cuentas maliciosas lanzaban las llamadas manipuladas, lo que permitía entregar el código espía al dispositivo objetivo.

El rol de los servidores

La vulnerabilidad se aprovechaba durante la comunicación con los servidores de señalización de WhatsApp, llamados chatdservers. Estos servidores son responsables de iniciar y coordinar las llamadas. Además, se usaban relay servers para establecer el canal de transmisión de datos.

WhatsApp detectó que los ataques se originaban desde un conjunto específico de direcciones IP, ligadas a servidores de relay en ciudades como Los Ángeles y San José (California). No se identificaron servidores ubicados en México como fuente de los ataques.

Otra posibilidad

Los ataques ocurrieron en un periodo corto y específico: entre el 29 de abril y el 12 de mayo de 2019. Esta concentración temporal sugiere una operación centralizada, posiblemente una fase de prueba o demostración por parte de NSO Group o uno de sus clientes.

¿Pudo el Ejército de México haber realizado estos ataques?

Técnicamente sí, ya que NSO vende Pegasus a gobiernos para que operen la herramienta de forma independiente. Esto incluye la posibilidad de instalar Pegasus en servidores locales y lanzar ataques desde infraestructuras propias.

Sin embargo, en este caso específico:

- Los ataques fueron lanzados desde servidores en el extranjero.

- Todos ocurrieron en un periodo muy corto.

- No hay evidencia de infraestructura mexicana en esta operación.

Esto sugiere que la operación pudo haber sido coordinada directamente por NSO o un cliente con infraestructura internacional, y no directamente por el gobierno mexicano.

¿Influyó la ubicación de los servidores en la concentración de víctimas en México?

Sí. WhatsApp asigna automáticamente los servidores de relay con base en la ubicación geográfica del usuario, privilegiando la menor latencia. Esto significa que, para usuarios ubicados en México (especialmente en el norte del país), es probable que se conectaran a servidores de California como los de San José o Los Ángeles, donde se detectó la actividad maliciosa.

Por tanto, es posible que la alta concentración de víctimas mexicanas se deba, al menos en parte, a un sesgo geográfico en la detección, ya que WhatsApp monitoreaba principalmente esos servidores. No se descarta que hayan ocurrido más ataques desde otras regiones, pero si se usaron servidores distintos, es posible que esos casos no hayan sido identificados en esta investigación judicial.

La complejidad de este caso no solo radica en el hermetismo sino en los múltiples actores que podrían estar detrás del espionaje. Incluso si la versión del «Ejército Espía» fuese verdad, podrían existir más personas, gobiernos o poderes desconocidos utilizando la misma tecnología, al mismo tiempo, para vigilar a personas en México.

- NSO Group explotó una falla en el proceso de llamadas VoIP de WhatsApp para instalar Pegasus.

- El ataque requería que los atacantes usaran cuentas activas de WhatsApp.

- La operación fue breve y concentrada, con infraestructura ubicada en el extranjero.

- Aunque el Ejército mexicano tiene capacidad para operar Pegasus, no hay evidencia de que haya participado en esta campaña específica.

- La cercanía geográfica entre México y los servidores comprometidos en California podría explicar la alta proporción de víctimas mexicanas.

- Las fechas de los ataques no coinciden con los documentos hackeados que vinculan a Sedena con la compra de Pegasus, lo que impide establecer una relación directa entre ambas evidencias.

Referencias

Franceschi-Bicchierai, L. (2025, abril 9). Court document reveals locations of WhatsApp victims targeted by NSO spyware. TechCrunch. https://techcrunch.com/2025/04/09/court-document-reveals-locations-of-whatsapp-victims-targeted-by-nso-spyware/

Proceso. (2022, octubre 2). Sedena escondió contrato con empresa vendedora de spyware Pegasus en gobierno de AMLO. https://www.proceso.com.mx/nacional/2022/10/2/sedena-escondio-contrato-con-empresa-vendedora-de-spyware-pegasus-en-gobierno-de-amlo-294411.html

Redacción EstadoRed. (2022, febrero 22). Empresario se declara culpable en EU de vender equipo de espionaje a México durante el gobierno de EPN. EstadoRed. https://estadored.mx/2022/02/empresario-se-declara-culpable-en-eu-de-vender-equipo-de-espionaje-a-mexico-durante-el-gobierno-de-epn/