Dos empresas vigilan las redes sociales y todo lo que se publica respecto a la Cámara Alta. En los contratos las definiciones de los servicios son poco claras. La falta de regulación disuelve los límites entre la detección de amenazas a la infraestructura y el seguimiento de expresiones de orden político. Dado que el servicio fue realizado a solicitud de un órgano del Estado, el riesgo de que estas acciones tengan fines políticos es alto. En tanto que, la opacidad prevalece, y como muestra, el Senado reservó por cinco años, posibles hashtags, arrobas de usuario y comandos de dorks de los reportes de este año.

Entre el 2019 y julio del 2022,el Senado de la República ha pagado 99 millones 988 mil pesos a dos empresas de ciberseguridad, que entre sus servicios incluyeron seguimientos de usuarios en redes sociales, servicios de mensajería, blogs y otras plataformas digitales, con la justificación de identificar amenazas de seguridad. Esta vigilancia se extendió a usuarios que pudieran realizar «campañas de desprestigio» y filtraciones de información.

Debido a la ausencia de regulación, los límites entre vigilar amenazas de seguridad y expresiones de corte político se disolvieron con facilidad en los servicios que requirió el Senado a las empresas Silent4Business, S.A. de C.V y Mavape, S.A.P.I. de C.V. en torno a los que se ha colocado una espesa neblina.

El costoso ciberpatrullaje ordenado por el Senado para identificar supuestas amenazas que incluyó un monitoreo poco específico en las redes sociales, y que ha decantado en el seguimiento a usuarios que expresan sus puntos de vista, no solo es cobijado por la ausencia de regulación y de una Ley de Ciberseguridad, sino también por la opacidad con que se maneja la Dirección General de Informática y Telecomunicaciones de la Cámara Alta, ya que esta unidad reservó parcialmente los reportes de ciberpatrullaje por un periodo de cinco años, tras la solicitud de estos documentos vía transparencia por parte de EstadoRed.

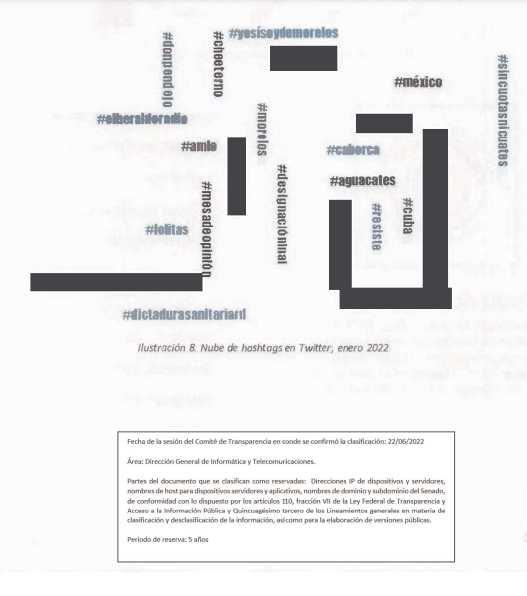

Para evitar proporcionar datos sobre las acciones de ciberpatrullaje que realizó el Senado a través de empresas privadas, fueron testados de los reportes, posibles comandos de búsqueda dorks, nombres de usuarios, páginas y actores políticos, así como hashtags a los que se les dio seguimiento, los cuales, son de naturaleza pública.

En 2019, Mavape, S.A.P.I. de C.V. dio seguimiento a usuarios de Twitter que realizaron comentarios críticos sobre grupos políticos, senadores y personal que labora en la institución, como parte de los servicios que la empresa realizó para el Senado. De acuerdo con el contrato ADQ/DGRMS/158/12/19, por el que la empresa cobró 33 millones 988 mil pesos, se llevó a cabo un servicio etiquetado como cibervigilancia, que tuvo como fin identificar supuestas amenazas cibernéticas en contra de la Cámara Alta, que se extendieron a la realización de análisis de tendencias y de comportamiento de publicaciones, e impacto, así como detección de redes de usuarios de acuerdo con el reporte final que la empresa entregó al Senado, cuya descripción es ambigua y se encuentran incompleta.

Mavape S.A.P.I. de C.V., identificada con la marca comercial Global Cybersec, ofreció a la Cámara Alta un servicio de fortalecimiento de la ciberseguridad, enfocado en la detección de amenazas que integró acciones de evaluación, análisis y protección. En 2020, la Auditoría Superior de la Federación [ASF] realizó una auditoría sobre este contrato en la que encontró diversas irregularidades debido a las deficiencias en la implementación de sensores y protocolos señalados en el contrato.

A través de una solicitud de transparencia, EstadoRed obtuvo el reporte de «Actividad en la Red Pública de Internet, Deep y Dark Web» que Mavape S.A.P.I. de C.V. entregó al Senado con relación al servicio que le prestó entre el 9 y el 31 de diciembre del 2019. Este informe incluyó acciones de cibervigilancia en Twitter a través de los que la empresa reveló que a pesar de que las actividades se enfocaron en la detección de problemas de seguridad informática, la conclusión fue que encontraron «publicaciones que afectaron a grupos políticos a grupos políticos, senadores en particular y personas que laboral en el Senado de la República «[sic]. Sin embargo, descartaron que se trataran de amenazas a la infraestructura tecnológica del recinto. De manera que el informe reveló acciones de seguimiento a conversaciones que no estaban relacionadas con amenazas que comprometieran la seguridad informática del Senado, y por otro lado, no explicaron los criterios por los que se vigiló a los usuarios que realizaron comentarios de corte político, así como tendencias e impactos de las publicaciones.

Actividad red puìblica (7.3.b)Esta vigilancia fue definida en el contrato como: «la inspección de fuentes de Información abiertas, redes sociales y foros especializados, a través de la generación de perfiles falsos, para poder detectar Intrusiones, Información sensible o campañas en contra de la infraestructura del Senado de la República».

De manera posterior, el Senado contrató por adjudicación directa a la empresa Gobist, S.A. de C.V. para que realizara un diagnóstico de las vulnerabilidades en materia de ciberseguridad que presentaba la Cámara Alta. Por este contrato la empresa cobró 69 millones 600 mil pesos. Al corte de esta nota, el costo que ha erogado la Cámara Alta en materia de ciberseguridad, entre el 2019 y julio del 2022, rebasa los 200 millones de pesos.

CIBERVIGILANCIA DEL ESTADO

En México, no existe una regulación clara sobre las prácticas de monitoreo y el seguimiento a cuentas de usuarios de redes sociales por medio de metodologías que integran la recolección de datos abiertos, o de Inteligencia de Fuentes Abiertas [OSINT, open-source intelligence, por sus siglas en inglés] y algunas consultoras y empresas de marketing y comunicación política, las ofrecen como parte de su catálogo de servicios. Sin embargo, el monitoreo de actores políticos y usuarios de las plataformas digitales, que es realizado por medios de comunicación, consultoras, activistas y otros actores independientes, es de una naturaleza distinta a aquellas que emprende el Estado, incluso podría ser diametralmente opuesta al realizar investigaciones acerca de instituciones gubernamentales como parte de ejercicios de transparencia. En cambio, las acciones de seguimiento y vigilancia a usuarios que realiza el Estado mediante metodologías OSINT, tendrían que estar sujetas a un mayor escrutinio, ya que las instancias gubernamentales tienen la posibilidad de utilizarlas con fines represivos o de censura.

También existen metodologías como los dorks, comandos de búsqueda empelados muchas veces por hackers para identificar vulnerabilidades en los sitios. De acuerdo con el contrato entregado a Silent4Business, este servicio, fue efectuado para el Senado.

En este caso, la empresa operó a través del poder legislativo, lo que implica un riesgo mayor de incurrir en un exceso de vigilancia, debido a que fue un órgano del Estado quien solicitó el seguimiento con fines de ciberseguridad y prevención de amenazas que decantaron en el monitoreo de expresiones de orden político.

LÍMITES DE LAS ATRIBUCIONES PARA REALIZAR CIBERPATRULLAJE

En 2022, el Senado continuó repartiendo contratos millonarios en los que se incluyó el servicios de ciberpatrullaje con fines de salvaguardar la seguridad. En enero de este año, el Senado de la República entregó el contrato con número de folio SERV/DGRMSG/020/01/22, mediante el que la empresa Silent4Business, S.A. de C.V. cobró 66 millones de pesos por un servicio de ciberseguridad, que incluyó nuevamente la vigilancia en las redes sociales, con una vigencia del 1 de enero al 31 de diciembre del 2022.

La adquisición a Silent4Business se llevó a cabo meses después de que la Guardia Nacional publicó el Protocolo Nacional Homologado de Gestión de Incidentes Cibernéticos [PNHGIC]. Este documento contempla la gestión coordinada de incidentes cibernéticos entre instituciones de la administración pública federal, entidades federativas, organismos constitucionales autónomos, academia e instancias del sector privado, a través de un Comité de Ciberseguridad apegado al Sistema Nacional de Seguridad Pública.

De acuerdo con el PNHGIC la coordinación se lleva a cabo a través de la Dirección General Científica y en las Entidades Federativas, por conducto de las Unidades de Policía Cibernética. Sin embargo, en el contrato se omitió este protocolo y no se precisó si el servicio solicitado sería coordinado con una autoridad en materia de ciberseguridad. En el caso del ciberpatrullaje, la recolección de datos y los seguimientos a usuarios volvieron a quedar abiertos a las consideraciones de la empresa y del Senado de la República.

Aun cuando en el contrato se hubiese considerado el PNHGIC, permanecería el vacío en lo que respecta al ciberpatrullaje en la red pública de Internet, sobretodo en el caso de las redes sociales como Twitter y Facebook, y el tratamiento de los datos personales, ya que, ni en el marco jurídico referido por el protocolo, ni en los procesos descritos, se establece hasta qué punto, una instancia federal o una empresa privada contratada por el Estado, puede llevar a cabo acciones de seguimiento de usuarios de redes sociodigitales.

En este último contrato cambió la manera en que se redactaron los requerimientos en relación con el contrato entregado a Mavape. En lo referente a la continuidad de los servicios de ciberpatrullaje durante el 2022, hubo una modificación en la enunciación del actor que sería monitoreado, de usuarios a campañas de hacktivismo, de desprestigio o de afectación reputacional.

El glosario de la Agencia de Ciberseguridad y Seguridad de la Infraestructura [CISA, por sus siglas en inglés] difiere entre un actor de amenazas [threat actor] el cual definen como “un individuo, grupo, organización o gobierno que realiza o tiene la intención de realizar actividades perjudiciales”, y un agente de amenazas [threat agent/source], que es descrito como «la intención y el método dirigido a la explotación intencional de una vulnerabilidad».

En el caso de los hacktivistas, resulta ineludible que la actividad es motivada por el activismo político, por lo que la falta de una descripción puntual acerca de las actividades de estos grupos que puedan implicar una amenaza directa al Senado, deja un margen indefinido para la cibervigilancia.

Esta falta de definición en los términos y libertad para llevar a cabo prácticas de ciberpatrullaje en las redes sociales, no encuentra limitaciones jurídicas ante la falta de una Ley de ciberseguridad y de definición y delimitación de funciones en la legislación actual y los procesos que se encuentran vigentes en materia de ciberseguridad, como es el caso del protocolo homologado promovido por la Guardia Nacional, el cual aun no tiene un carácter vinculante.

RESERVARON HASTA LOS HASHTAGS

La falta de definición de los ciberactores en el contrato de Silent4Business, dejó abierta la puerta a nuevos monitoreos en las redes sociales donde se hizo seguimiento de hashstags, páginas de Facebook, y usuarios de Twitter, de los que el Senado ocultó la mayor parte de los resultados. A través de la Unidad de Transparencia, EstadoRed solicitó los reportes que la empresa Silent4Business entregó al Senado, con corte mensual de enero a mayo del 2022, correspondientes al servicio de ciberpatrullaje, conforme al consecutivo 5, inciso E del contrato SERV/DGRMSG/020/01/22, los cuales fueron parcialmente reservados durante un periodo de cinco años, a solicitud de la Dirección General de Informática y Telecomunicaciones del Senado de la República, cuyo titular es Alfredo Méndez Calatayud.

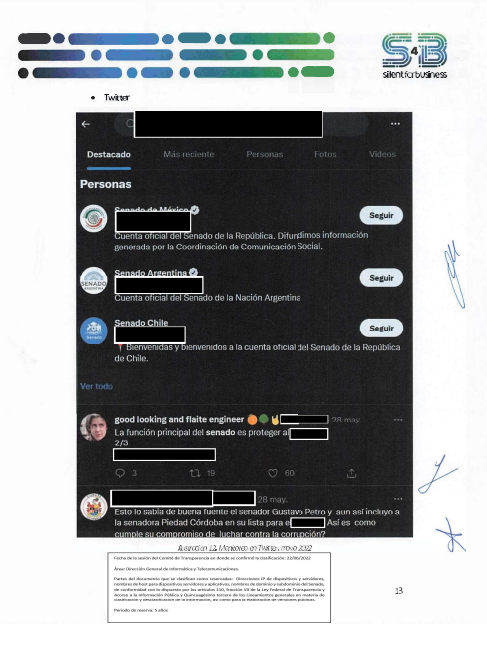

En el acta de resolución con número de folio 330030323000520, el Comité de Transparencia del Senado ordenó clasificar en los entregables, únicamente los datos referentes a direcciones de IP de dispositivos y servidores, nombres de host para dispositivos servidores y aplicativos, nombres de dominio y subdominio del Senado. Sin embargo, en la versión pública que se entregó a este medio, se testó información que podría ocultar el empleo de dorks para realizar el monitoreo en Twitter, nombres de usuarios, actores políticos e incluso hashtags a los se les habría dado seguimiento. En el reporte tampoco se describen las acciones de seguimiento realizadas y solo fueron entregados testigos o capturas de pantalla sobre objetivos, de los que no se precisa qué vigilancia se realizó.

[Abajo] Versión pública del reporte sobre el ciberpatrullaje en las redes sociales realizado por la empresa Silen4Business para el Senado de la República, durante mayo del 2022. En el documento se observa que la información fue testada.

CIBER INTELIGENCIA AMENAZAS MAYO - fecha nueva (1) (1)-11-18OTRAS DEPENDENCIAS

La misma situación se extiende a otras instituciones donde se han requerido servicios de ciberinteligencia a la empresa Silent4Business, es el caso del Instituto Nacional de Estadística y Geografía [Inegi] que a través del contrato CS/03/CGl/2021 ofreció un servicio similar al que presta al Senado. Sin embargo, en este caso, las acciones de ciberpatrullaje no solo se centraron en identificar amenazas de ciberseguridad, sino en aquellas que puedan “tener un impacto negativo para el ‘Instituto’”, refiriéndose con esto a la reputación de una supuesta marca comercial.

Este monitoreo de usuarios se llevó a cabo en redes sociales como Twitter, Facebook, lnstagram, Linked In y otras. En este contrato, la empresa también ofreció realizar “acciones de recuperación de propiedad o para retirar-contenidos de recursos de Internet que afecten los intereses de marca para el «Instituto» [takedown], considerando al menos 10 de estos por año”. En este caso la empresa también tiene la libertad de definir qué sujetos, sitios web, comentarios y acciones pueden ser categorizados como amenaza y cuáles intereses del Inegi se requiere resguardar.

silent4business_INEGILA NEBULOSA SOBRE WHATASPP

Entre los años 2015 y 2016 un grupo de periodistas, comunicadores y personas defensoras de derechos humanos fueron objeto de intentos de ataques informáticos de vigilancia a través de la intervención de sus teléfonos celulares con el software Pegasus, de la empresa NSO Group. Los afectados señalaron a agentes gubernamentales como responsables de estos ataques, debido a que existe evidencia de que el Estado mexicano adquirió herramientas de hackeo y software de vigilancia, la Fiscalía General de la República mantiene abierta la investigación sobre este caso.

En 2017, la exposición del caso, visibilizó la manera en que organismos gubernamentales llevan a cabo prácticas de vigilancia sin delimitaciones sólidas de los alcances, muchas veces arbitrarias y facilitadas por la ausencia de un marco jurídico en materia de ciberseguridad.

En el caso del contrato que el Senado entregó a la empresa Silent4Business, Whatsapp se incluyó en la lista de feeds mediante los que se realizó la vigilancia, sin que se especificara la manera en que sería observado. En este caso, el artículo 16, de la Constitución Política de los Estados Unidos Mexicanos establece como requisito la expedición de una orden judicial para que una autoridad federal realice esta tarea, ya que se trata de un servicio privado. Sin embargo, en el contrato se señala que la empresa realiza actividades en Whatsapp bajo los mismos criterios que en plataformas abiertas como Twitter y Telegram, además, de que tiene fines preventivos identificar a usuarios que impliquen una supuesta amenaza antes de que ocurra.

Tras una investigación sobre el marco jurídico en relación al caso Pegasus, la Comisión Nacional de Derechos Humanos [CNDH] emitió una recomendación al Congreso de la Unión, la Fiscalía General de la República [FGR] y la Secretaría de Seguridad y Protección Ciudadana [SSPC] debido a la falta de regulación jurídica para la adquisición y uso de tecnología para la vigilancia, intervención y recolección de datos de personas que pueden repercutir en el derecho a libertad de expresión, a defender derechos humanos.